Domena Active Directory to fundamentalna usługa katalogowa w środowiskach Windows Server, która służy do centralnego zarządzania tożsamościami i zasobami w sieci. Zrozumienie jej działania jest kluczowe dla każdego, kto chce efektywnie administrować infrastrukturą IT, niezależnie od wielkości firmy, ponieważ to właśnie AD stanowi kręgosłup bezpieczeństwa i organizacji dostępu do danych.

Domena Active Directory centralne zarządzanie siecią i tożsamością w firmie

- Domena Active Directory (AD DS) to kluczowy element sieci Windows Server, służący do centralnego zarządzania użytkownikami, komputerami i zasobami.

- Jej głównym celem jest uproszczenie administracji siecią poprzez scentralizowanie uwierzytelniania, autoryzacji i konfiguracji.

- Kluczowe funkcje to Single Sign-On, zarządzanie zasadami grupowymi (GPO) oraz przechowywanie hierarchicznej bazy danych obiektów.

- Podstawą działania są Kontrolery Domeny (DC) i ścisła integracja z usługą DNS.

- AD rozwiązuje problemy związane z chaotycznym zarządzaniem w grupach roboczych, oferując spójne i bezpieczne środowisko.

- Współczesne firmy często łączą lokalne AD z chmurowym Microsoft Entra ID w modelach hybrydowych.

Dlaczego domena Active Directory to podstawa efektywnego zarządzania siecią?

W mojej praktyce jako administratora IT wielokrotnie widziałem, jak firmy, początkowo radzące sobie z prostą siecią typu grupa robocza, w pewnym momencie dochodziły do ściany. Brak centralnego zarządzania, problemy z bezpieczeństwem i rosnący chaos stawały się nie do opanowania. Właśnie wtedy na scenę wkracza Active Directory, oferując rozwiązania, które stają się fundamentem stabilnej i bezpiecznej infrastruktury IT, nawet dla tych mniejszych organizacji.

Chaos kontra porządek: Czym różni się sieć z domeną od zwykłej grupy roboczej?

Zarządzanie siecią w grupie roboczej to trochę jak zarządzanie małym osiedlem, gdzie każdy mieszkaniec ma własny klucz do swojego mieszkania i nikt nie wie, kto ma dostęp do wspólnych zasobów. W domenie Active Directory mamy do czynienia z centralnym systemem zarządzania tożsamością i dostępem, co diametralnie zmienia podejście do administracji. Pozwólcie, że przedstawię to w formie porównania:

| Grupa Robocza | Domena Active Directory |

|---|---|

| Brak centralizacji: Każdy komputer jest osobną jednostką. | Centralne zarządzanie: Wszystkie zasoby i użytkownicy są zarządzani z jednego miejsca. |

| Lokalne konta użytkowników: Konta są tworzone i przechowywane na każdym komputerze indywidualnie. | Scentralizowana baza danych: Konta użytkowników i komputerów przechowywane są w jednej bazie na Kontrolerze Domeny. |

| Brak Single Sign-On (SSO): Użytkownik musi logować się na każdym urządzeniu i do każdej aplikacji osobno. | Single Sign-On (SSO): Jedno logowanie daje dostęp do wielu zasobów i aplikacji w sieci. |

| Brak spójnych zasad bezpieczeństwa: Zasady są konfigurowane lokalnie na każdym komputerze, co prowadzi do niespójności. | Zasady Grup (GPO): Centralne narzucanie spójnych zasad bezpieczeństwa i konfiguracji na wszystkie komputery i użytkowników. |

| Trudne zarządzanie zasobami: Udostępnianie plików i drukarek wymaga indywidualnych konfiguracji na każdym urządzeniu. | Łatwe zarządzanie zasobami: Centralne zarządzanie dostępem do plików, folderów, drukarek i innych zasobów sieciowych. |

| Skalowalność: Bardzo niska, sprawdza się tylko w bardzo małych środowiskach (do kilku komputerów). | Skalowalność: Wysoka, umożliwia zarządzanie tysiącami użytkowników i komputerów w złożonych strukturach. |

Koniec z dziesiątkami haseł: Jak AD wprowadza zasadę jednego logowania (Single Sign-On)?

Jedną z największych bolączek użytkowników, a co za tym idzie, również działów IT, jest konieczność zapamiętywania i wprowadzania wielu haseł do różnych systemów i aplikacji. Active Directory w znacznym stopniu rozwiązuje ten problem dzięki zasadzie Single Sign-On (SSO). Po jednokrotnym zalogowaniu się do domeny, użytkownik uzyskuje automatyczny dostęp do wszystkich zasobów i usług, do których ma uprawnienia bez potrzeby ponownego wprowadzania danych uwierzytelniających. To nie tylko ogromna wygoda, ale także wzrost bezpieczeństwa, ponieważ użytkownicy nie muszą tworzyć i pamiętać wielu słabych haseł. Z mojej perspektywy, to jedna z tych funkcji, która najbardziej poprawia komfort pracy i efektywność w codziennym środowisku biurowym.

Centralne zarządzanie, czyli dlaczego Twój dział IT potrzebuje Active Directory?

Dla działu IT Active Directory to prawdziwy game changer. Zamiast biegać od komputera do komputera, aby zainstalować oprogramowanie, zmienić ustawienia bezpieczeństwa czy dodać nowego użytkownika, wszystko można zrobić z jednego miejsca. To przekłada się na ogromne oszczędności czasu i zasobów, które można przeznaczyć na bardziej strategiczne zadania. Oto kluczowe zalety dla administratorów:

- Uproszczone zarządzanie użytkownikami i komputerami: Tworzenie, modyfikowanie i usuwanie kont, resetowanie haseł, przypisywanie uprawnień wszystko z jednej konsoli.

- Spójne polityki bezpieczeństwa: Możliwość narzucania polityk haseł, blokowania dostępu do zasobów czy konfigurowania firewalli na wszystkich urządzeniach jednocześnie.

- Łatwe wdrażanie oprogramowania: Automatyczna instalacja aplikacji na wielu komputerach za pomocą Zasad Grup.

- Delegowanie uprawnień: Możliwość przydzielania konkretnym osobom (np. menedżerom działów) ograniczonych uprawnień do zarządzania obiektami w ich jednostkach organizacyjnych.

Bez AD, zarządzanie nawet średniej wielkości siecią szybko staje się koszmarem, a każdy nowy pracownik czy komputer to dodatkowe godziny pracy.

Jak działa Active Directory? Poznaj jego kluczowe elementy

Aby w pełni docenić potęgę Active Directory, warto zrozumieć, z jakich elementów się składa i jak one ze sobą współpracują. To nie tylko baza danych, ale cały ekosystem usług, które wspólnie tworzą spójny i bezpieczny system zarządzania tożsamością. Przyjrzyjmy się najważniejszym komponentom, które stanowią o sile AD.

Mózg operacji: Rola i zadania Kontrolera Domeny (DC)

Jeśli Active Directory to serce sieci, to Kontroler Domeny (Domain Controller - DC) jest jego mózgiem. To serwer, na którym działa usługa AD DS i który przechowuje replikę bazy danych katalogu Active Directory. Każda domena musi mieć co najmniej jeden Kontroler Domeny, ale dla zapewnienia wysokiej dostępności i redundancji zawsze rekomenduję posiadanie co najmniej dwóch. Jego kluczowe zadania to:

- Przechowywanie bazy danych katalogu: Zawiera on wszystkie informacje o użytkownikach, komputerach, grupach i innych obiektach w domenie.

- Obsługa żądań uwierzytelniania: Kiedy użytkownik próbuje się zalogować, DC weryfikuje jego tożsamość.

- Obsługa żądań autoryzacji: Po uwierzytelnieniu DC określa, do jakich zasobów użytkownik ma dostęp.

- Replikacja: W przypadku wielu DC, baza danych jest replikowana między nimi, zapewniając spójność i odporność na awarie.

Bez działającego Kontrolera Domeny, użytkownicy nie mogą się zalogować, a dostęp do zasobów sieciowych jest niemożliwy.

Użytkownicy, komputery, drukarki: Czym są obiekty w świecie AD?

W Active Directory wszystko, czym zarządzamy, jest traktowane jako obiekt. Obiekt to po prostu konkretny element w katalogu, który posiada swoje unikalne atrybuty. Przykładowo, obiekt "użytkownik" będzie miał atrybuty takie jak imię, nazwisko, adres e-mail, hasło, przynależność do grup. Obiekt "komputer" będzie miał nazwę hosta, adres IP, system operacyjny. Najczęściej spotykane obiekty to:

- Użytkownicy: Konta osób logujących się do sieci.

- Komputery: Konta stacji roboczych i serwerów należących do domeny.

- Grupy: Zbiory użytkowników lub komputerów, ułatwiające zarządzanie uprawnieniami (np. grupa "Księgowość" ma dostęp do folderu z fakturami).

- Drukarki: Obiekty reprezentujące drukarki sieciowe, ułatwiające ich odnajdywanie i zarządzanie.

Zarządzanie tymi obiektami w sposób scentralizowany jest podstawą efektywności Active Directory.

Protokół Kerberos: Niewidzialny strażnik Twojego logowania

Za kulisami procesu logowania w domenie Active Directory działa potężny protokół uwierzytelniania o nazwie Kerberos. To on jest odpowiedzialny za bezpieczną weryfikację tożsamości użytkownika i przyznawanie mu "biletów", które uprawniają do dostępu do różnych zasobów sieciowych. W uproszczeniu, zamiast wysyłać hasło przez sieć za każdym razem, gdy próbujemy uzyskać dostęp do nowego zasobu, Kerberos używa zaszyfrowanych biletów. To sprawia, że proces uwierzytelniania jest nie tylko szybki, ale przede wszystkim bardzo bezpieczny, chroniąc nas przed podsłuchem i kradzieżą danych uwierzytelniających. Jako administrator zawsze podkreślam, że zrozumienie, jak działa Kerberos, jest kluczowe dla diagnostyki problemów z dostępem.

Bez DNS ani rusz: Dlaczego system nazw domenowych jest kluczowy dla AD?

Wiele osób nie zdaje sobie sprawy, jak fundamentalną rolę w działaniu Active Directory odgrywa usługa DNS (Domain Name System). Mówiąc wprost: bez poprawnie skonfigurowanego i działającego DNS, Active Directory po prostu nie będzie funkcjonować. Dlaczego? Ponieważ Kontrolery Domeny rejestrują w DNS specjalne rekordy, zwane rekordami SRV (Service Location). Te rekordy zawierają informacje o tym, gdzie znajdują się usługi domenowe (np. gdzie jest Kontroler Domeny, który może uwierzytelnić użytkownika). Kiedy komputer kliencki lub inny serwer chce odnaleźć Kontroler Domeny, pyta o to DNS. Jeśli DNS nie odpowie prawidłowo, klient nie znajdzie DC, a co za tym idzie, nie będzie mógł się zalogować ani uzyskać dostępu do zasobów. Dlatego też, podczas konfiguracji AD, zawsze upewniam się, że DNS jest perfekcyjnie ustawiony i zintegrowany.

Organizacja sieci z Active Directory: Struktura logiczna

Active Directory to nie tylko płaska lista obiektów. Jego siłą jest hierarchiczna struktura logiczna, która pozwala na efektywne zarządzanie nawet bardzo dużymi i złożonymi środowiskami. Dzięki niej możemy grupować obiekty w sposób odzwierciedlający strukturę organizacyjną firmy, co znacząco ułatwia delegowanie uprawnień i stosowanie polityk. Przyjrzyjmy się, jak ta struktura jest budowana.

Jednostki Organizacyjne (OU): Cyfrowe działy Twojej firmy

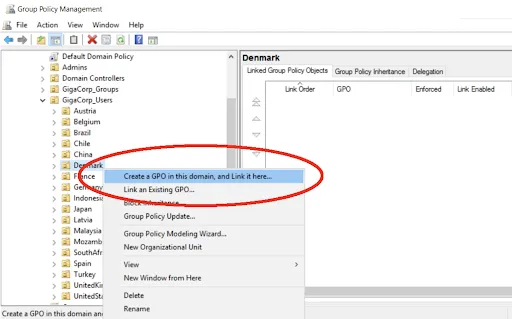

Jednostki Organizacyjne (Organizational Units - OU) to kontenery wewnątrz domeny, które służą do logicznego grupowania obiektów. Możemy myśleć o nich jak o cyfrowych odpowiednikach działów firmy, lokalizacji geograficznych czy typów użytkowników. Na przykład, możemy stworzyć OU dla "Działu Sprzedaży", "Działu Marketingu" czy "Użytkowników Zdalnych". Głównym celem OU jest:

- Delegowanie uprawnień: Możemy nadać konkretnym osobom (np. menedżerowi działu) uprawnienia do zarządzania obiektami tylko w ich OU, bez dostępu do całej domeny.

- Stosowanie Zasad Grup (GPO): Polityki bezpieczeństwa i konfiguracji mogą być przypisywane bezpośrednio do OU, co pozwala na precyzyjne zarządzanie ustawieniami dla konkretnych grup użytkowników lub komputerów.

Prawidłowe zaprojektowanie struktury OU jest kluczowe dla skalowalności i łatwości zarządzania domeną.

Od gałęzi do lasu: Co to są drzewa i lasy w Active Directory?

W większych organizacjach, zwłaszcza tych o złożonej strukturze lub po fuzjach, możemy spotkać się z bardziej rozbudowanymi strukturami Active Directory, wykraczającymi poza pojedynczą domenę. Wtedy mówimy o Drzewach i Lasach.

Drzewo (Tree) w Active Directory to zbiór jednej lub więcej domen, które są ze sobą połączone relacjami zaufania i współdzielą ciągłą przestrzeń nazw DNS. Oznacza to, że wszystkie domeny w drzewie mają wspólną nazwę główną (np. firma.local, a pod nią marketing.firma.local, sprzedaz.firma.local). Użytkownicy z jednej domeny w drzewie mogą łatwo uzyskać dostęp do zasobów w innej domenie, dzięki automatycznie tworzonym relacjom zaufania.

Las (Forest) jest najwyższym elementem struktury Active Directory i składa się z jednego lub więcej drzew. Wszystkie domeny w lesie współdzielą wspólny schemat (definicje wszystkich typów obiektów i ich atrybutów w AD) oraz wykaz globalny (Global Catalog), który zawiera częściową replikę wszystkich obiektów z wszystkich domen w lesie. Las ustanawia granicę bezpieczeństwa i administracji. Użytkownicy z jednego lasu domyślnie nie mają dostępu do zasobów w innym lesie, chyba że zostaną skonfigurowane jawne relacje zaufania. W mojej ocenie, lasy są niezbędne dla dużych, globalnych przedsiębiorstw, które potrzebują elastyczności w zarządzaniu, ale jednocześnie wymagają spójnego schematu i globalnego katalogu.

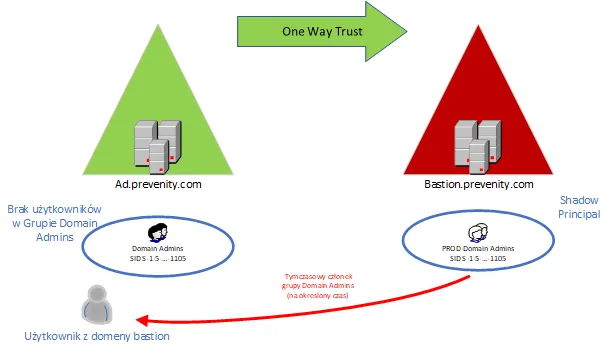

Relacje zaufania: Jak domeny komunikują się między sobą?

Aby użytkownicy z jednej domeny mogli uzyskać dostęp do zasobów w innej domenie (czy to w ramach tego samego drzewa, czy lasu, a nawet między lasami), muszą istnieć relacje zaufania (Trust Relationships). Relacja zaufania to logiczne połączenie, które umożliwia kontrolerom domeny w jednej domenie uwierzytelnianie użytkowników z innej domeny. Dzięki temu, administratorzy nie muszą tworzyć kont dla tych samych użytkowników w wielu domenach, a użytkownicy mogą korzystać z zasady Single Sign-On w całym środowisku. To fundamentalny mechanizm, który gwarantuje elastyczność i skalowalność Active Directory w złożonych architekturach.

Zasady Grupy (GPO): Potęga centralnego zarządzania

Jeśli miałbym wskazać jedno narzędzie w Active Directory, które najbardziej ułatwia życie administratorom i jednocześnie zapewnia bezpieczeństwo oraz spójność środowiska, to bez wahanu wskazałbym na Zasady Grupy (Group Policy Objects - GPO). To niezwykle potężny mechanizm, który pozwala na centralne zarządzanie konfiguracją użytkowników i komputerów w całej domenie. Dzięki GPO, możemy wdrożyć polityki bezpieczeństwa, instalować oprogramowanie, personalizować środowiska pracy i wiele, wiele więcej wszystko z jednego miejsca i z pełną kontrolą.

Automatyczna instalacja oprogramowania na setkach komputerów

Wyobraźcie sobie, że w firmie macie 200 komputerów i musicie zainstalować nową wersję pakietu biurowego lub klienta VPN. Bez GPO, oznaczałoby to chodzenie od komputera do komputera lub skomplikowane skrypty. Dzięki Zasadom Grupy, mogę skonfigurować automatyczną instalację oprogramowania. Wystarczy, że przygotuję pakiet instalacyjny, a GPO zajmie się resztą oprogramowanie zostanie automatycznie zainstalowane na wszystkich wskazanych komputerach przy następnym uruchomieniu lub logowaniu użytkownika. To ogromna oszczędność czasu i minimalizacja błędów.

Narzucanie polityki haseł i blokowanie portów USB w trosce o bezpieczeństwo

Bezpieczeństwo danych to priorytet w każdej firmie. GPO pozwala mi na centralne egzekwowanie kluczowych polityk bezpieczeństwa. Mogę na przykład wymusić, aby wszyscy użytkownicy mieli silne hasła (o określonej długości, złożoności, z wymogiem regularnej zmiany), zablokować możliwość używania portów USB do podłączania pamięci masowych, aby zapobiec wyciekom danych, czy też skonfigurować ustawienia zapory sieciowej na wszystkich stacjach roboczych. To daje mi pewność, że cała sieć jest chroniona zgodnie z ustalonymi standardami, a ewentualne luki w zabezpieczeniach są szybko eliminowane.

Personalizacja środowiska pracy: Od tapet na pulpicie po mapowanie dysków sieciowych

Zasady Grupy to nie tylko bezpieczeństwo, ale także komfort i efektywność pracy użytkowników. Mogę za ich pomocą zautomatyzować wiele ustawień, które normalnie musieliby konfigurować sami użytkownicy lub ja ręcznie. Mowa tu o tak prostych rzeczach, jak ustawienie firmowej tapety na pulpicie, ale także o bardziej zaawansowanych, jak automatyczne mapowanie dysków sieciowych dla poszczególnych działów, konfiguracja skrótów do aplikacji czy ustawienia przeglądarki internetowej. Dzięki temu środowisko pracy jest spójne, użytkownicy mają natychmiastowy dostęp do potrzebnych zasobów, a ja mam mniej pracy z rozwiązywaniem drobnych problemów konfiguracyjnych.

Active Directory dziś i jutro: Ewolucja zarządzania tożsamością

Świat IT nieustannie się zmienia, a wraz z nim ewoluują technologie. Active Directory, choć jest technologią dojrzałą, również dostosowuje się do nowych realiów, zwłaszcza w kontekście rosnącej popularności chmury. Dziś coraz częściej mówimy o modelach hybrydowych, które łączą to, co najlepsze z obu światów, zapewniając elastyczność i bezpieczeństwo w dynamicznym środowisku pracy.

Lokalne AD kontra chmura: Czym jest Microsoft Entra ID (dawniej Azure AD)?

Tradycyjne Active Directory, o którym mówiliśmy do tej pory, to rozwiązanie lokalne (on-premises), wymagające własnych serwerów i infrastruktury. Jednak wraz z rozwojem usług chmurowych, Microsoft wprowadził Microsoft Entra ID (dawniej znane jako Azure Active Directory). Jest to chmurowa usługa zarządzania tożsamością i dostępem, która służy do zarządzania użytkownikami i grupami w środowiskach chmurowych, takich jak Microsoft 365, Azure oraz tysiące innych aplikacji SaaS. Kluczową różnicą jest to, że Entra ID jest zaprojektowane przede wszystkim do zarządzania dostępem do aplikacji i zasobów w chmurze, podczas gdy lokalne AD koncentruje się na zarządzaniu zasobami sieciowymi w firmowej infrastrukturze.

Model hybrydowy: Najlepsze z obu światów dla elastycznej i bezpiecznej pracy

Wiele firm, zwłaszcza w Polsce, posiada już rozbudowaną lokalną infrastrukturę opartą na Active Directory, ale jednocześnie korzysta z usług chmurowych, takich jak Microsoft 365. Właśnie dla nich idealnym rozwiązaniem jest model hybrydowy. Polega on na integracji lokalnego Active Directory z Microsoft Entra ID. Dzięki temu użytkownicy mogą logować się do zasobów lokalnych i chmurowych za pomocą tych samych danych uwierzytelniających (zasada SSO), a administratorzy zarządzają tożsamościami z jednego miejsca. Taki model jest niezwykle korzystny w dobie pracy zdalnej i hybrydowej, ponieważ zapewnia spójne i bezpieczne środowisko pracy, niezależnie od tego, gdzie znajdują się użytkownicy i zasoby.

Czy tradycyjne Active Directory odchodzi do lamusa? Perspektywy na najbliższe lata

Z mojej perspektywy, tradycyjne, lokalne Active Directory zdecydowanie nie odchodzi do lamusa. W polskich firmach, szczególnie tych z rozbudowaną infrastrukturą lokalną, nadal jest i przez wiele lat będzie kluczowym elementem zarządzania. Jednak przyszłość to bez wątpienia rozwiązania hybrydowe. Coraz więcej organizacji będzie dążyć do integracji swojego lokalnego AD z Microsoft Entra ID, aby czerpać korzyści z obu światów bezpieczeństwa i kontroli nad zasobami lokalnymi oraz elastyczności i dostępności usług chmurowych. AD będzie ewoluować, stając się częścią większego, zintegrowanego ekosystemu zarządzania tożsamością, który sprosta wyzwaniom nowoczesnego biznesu.

Przeczytaj również: Domena .lv: Łotwa. Rejestracja, koszty czy to szansa dla Twojej firmy?

Kiedy wdrożenie Active Directory staje się koniecznością?

Podsumowując, wdrożenie domeny Active Directory to inwestycja, która zwraca się wielokrotnie, zapewniając porządek, bezpieczeństwo i efektywność w zarządzaniu siecią. Z mojego doświadczenia wynika, że staje się ona nie tylko korzystna, ale wręcz niezbędna, gdy firma osiąga pewien próg złożoności. Kluczowe czynniki, które powinny skłonić firmę do rozważenia tej technologii, to:

- Wzrost liczby użytkowników i komputerów: Zazwyczaj powyżej 10-15 użytkowników, zarządzanie grupą roboczą staje się nieefektywne.

- Potrzeba centralnego zarządzania: Chęć scentralizowania kontroli nad użytkownikami, komputerami, zasobami i politykami bezpieczeństwa.

- Wymogi bezpieczeństwa: Konieczność egzekwowania spójnych polityk haseł, kontroli dostępu i audytu aktywności.

- Wdrażanie aplikacji biznesowych: Wiele aplikacji serwerowych (np. SharePoint, Exchange, SQL Server) wymaga lub działa znacznie lepiej w środowisku domenowym.

- Uproszczenie dostępu: Chęć wdrożenia zasady Single Sign-On dla wygody użytkowników i administratorów.

- Skalowalność: Planowany rozwój firmy i infrastruktury IT.

Wdrożenie Active Directory to krok w stronę profesjonalnego i bezpiecznego zarządzania IT, który każda rozwijająca się firma powinna prędzej czy później rozważyć.